Windows Defender è diventato in Windows 10 l’antivirus ufficiale per così dire tanto è vero che System Center Endpoint Protection non sarà più necessario su sistemi Windows 10 come riportato in Microsoft System Center Endpoint Protection Technical Preview:

“With Windows 10, System Center Configuration Manager Technical Preview will manage Windows Defender on Windows 10 computers without installing a separate Endpoint Protection agent. This means that all malware management and reporting will now come from Defender. The Endpoint Protection agent is still required for Windows 8.1 and earlier Windows operating systems.”

La medesima indicazione viene anche data per System Center 2012 R2 Endpoint Protection in How to Configure Endpoint Protection in Configuration Manager:

“If you manage endpoint protection for Windows 10 computers, then you must configure System Center 2012 Configuration Manager to update and distribute malware definitions for Windows Defender. Because Windows Defender is included in Windows 10, an endpoint protection agent does not need to be deployed to client computers.”

Per configurare Windows Defender sono disponibili vari approcci oltre a quello consigliato a livello Enterprise di utilizzare System Center Configuration Manager per i sistemi Windows 10.

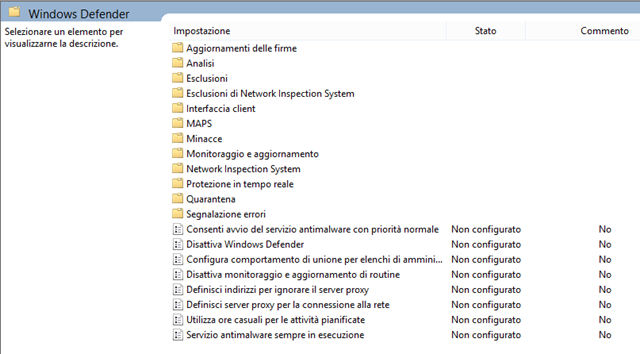

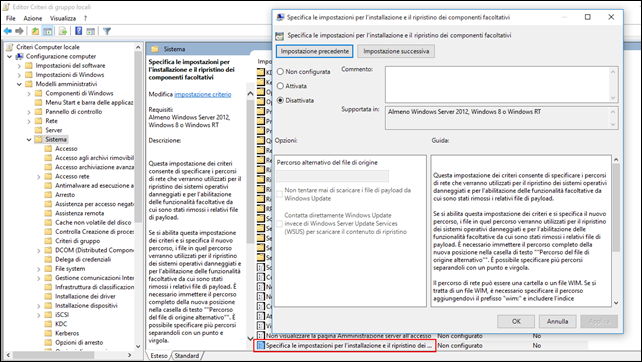

Un secondo approccio consigliato nelle infrastrutture di senza System Center è quello di utilizzare le Group Policy Computer Configuration/Administrative Templates/Windows Components/Windows Defender:

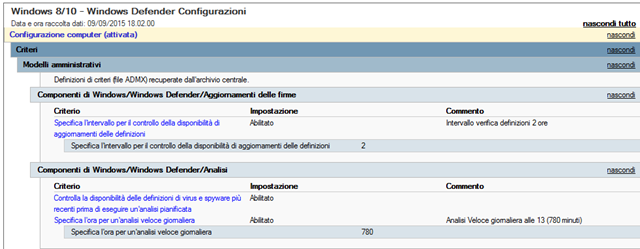

Di seguito un esempio delle configurazioni tipo che possono essere applicate:

In Windows Vista le Group Policy a disposizione per la gestione di Windows Defender erano solo 8, mentre in Windows 8 e Windows Server 2012 sono state introdotte ben 91 Group Policy. In Windows 10 e Windows Server 2016 è sono state aggiunte la Group Policy Turn off Auto Exclusions:

“Allows an administrator to specify if Automatic Exclusions feature for Server SKUs should be turned off.”

Per un elenco delle Group Policy disponibili si veda Group Policy Settings Reference for Windows and Windows Server, mentre per una descrizione delle Group Policy principali si veda la KB927367 Description of the Windows Defender Group Policy administrative template settings.

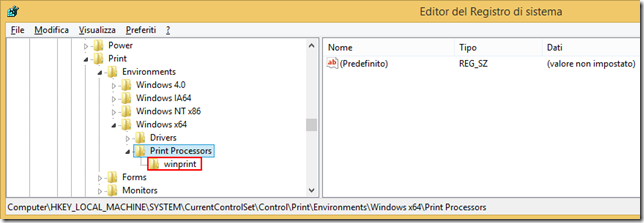

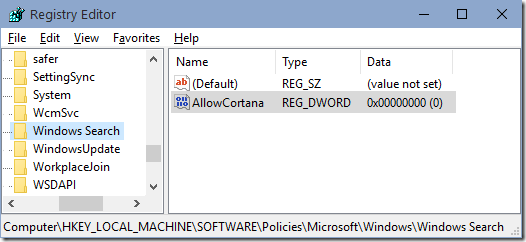

Un terzo metodo è quello di intervenire sulle chiavi di registro, ma va detto che questa soluzione non è molto pratica se confrontata con la gestione tramite Group Policy, ma potrebbe essere utile in scenari con un numero ridotto di computer senza un’infrastruttura Active Directory. Si tenga presente che alcune chiavi di registro sono modificabili solo tramite l’account System quindi la cosa migliore è configurare tali chiavi di registro tramite uno script eseguito all’avvio del compter (a riguardo si veda Assign Computer Startup Scripts.

Di seguito ad esempio i comandi per gestire le esclusioni come da best practices suggerite nella KB 822158 Virus scanning recommendations for Enterprise computers that are running currently supported versions of Windows

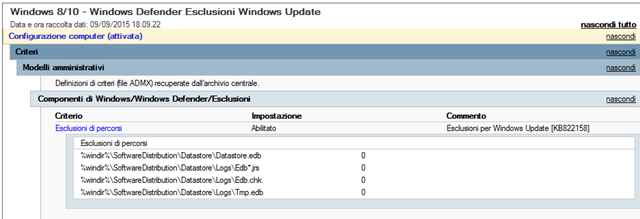

Esclusioni per Windows Update:

REG ADD “HKLM\SOFTWARE\Microsoft\Windows Defender\Exclusions\Paths” /v %windir%\SoftwareDistribution\Datastore\Datastore.edb /t REG_DWORD /d 0 /f

REG ADD “HKLM\SOFTWARE\Microsoft\Windows Defender\Exclusions\Paths” /v %windir%\SoftwareDistribution\Datastore\Datastore.edb /t REG_DWORD /d 0 /f

REG ADD “HKLM\SOFTWARE\Microsoft\Windows Defender\Exclusions\Paths” /v %windir%\SoftwareDistribution\Datastore\Logs\Edb*.jrs /t REG_DWORD /d 0 /f

REG ADD “HKLM\SOFTWARE\Microsoft\Windows Defender\Exclusions\Paths” /v %windir%\SoftwareDistribution\Datastore\Logs\Edb.chk /t REG_DWORD /d 0 /f

REG ADD “HKLM\SOFTWARE\Microsoft\Windows Defender\Exclusions\Paths” /v %windir%\SoftwareDistribution\Datastore\Logs\Tmp.edb /t REG_DWORD /d 0 /f

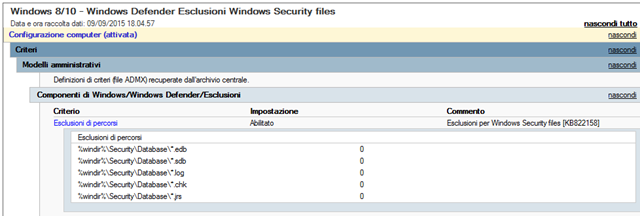

Esclusioni per i Windows Security files:

REG ADD “HKLM\SOFTWARE\Microsoft\Windows Defender\Exclusions\Paths” /v %windir%\Security\Database\*.edb /t REG_DWORD /d 0 /f

REG ADD “HKLM\SOFTWARE\Microsoft\Windows Defender\Exclusions\Paths” /v %windir%\Security\Database\*.sdb /t REG_DWORD /d 0 /f

REG ADD “HKLM\SOFTWARE\Microsoft\Windows Defender\Exclusions\Paths” /v %windir%\Security\Database\*.log /t REG_DWORD /d 0 /f

REG ADD “HKLM\SOFTWARE\Microsoft\Windows Defender\Exclusions\Paths” /v %windir%\Security\Database\*.chk /t REG_DWORD /d 0 /f

REG ADD “HKLM\SOFTWARE\Microsoft\Windows Defender\Exclusions\Paths” /v %windir%\Security\Database\*.jrs /t REG_DWORD /d 0 /f

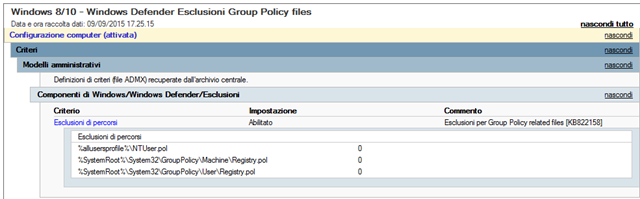

Esclusioni per i Group Policy related files:

REG ADD “HKLM\SOFTWARE\Microsoft\Windows Defender\Exclusions\Paths” /v %allusersprofile%\NTUser.pol /t REG_DWORD /d 0 /f

REG ADD “HKLM\SOFTWARE\Microsoft\Windows Defender\Exclusions\Paths” /v %SystemRoot%\System32\GroupPolicy\Machine\Registry.pol /t REG_DWORD /d 0 /f

REG ADD “HKLM\SOFTWARE\Microsoft\Windows Defender\Exclusions\Paths” /v %SystemRoot%\System32\GroupPolicy\User\Registry.pol /t REG_DWORD /d 0 /f

Di seguito invece alcune chiavi registro che possono essere utilizzate in Windows 8/8.1 per gestire la configurazione di Windows Defender:

Analisi Veloce giornaliera alle 13 (780 minuti):

REG ADD “HKLM\SOFTWARE\Microsoft\Windows Defender\Scan” /v ScheduleQuickScanTime /t REG_DWORD /d 780 /f

Verifica disponibilita’ definizioni prima di eseguire analisi pianificata:

REG ADD “HKLM\SOFTWARE\Microsoft\Windows Defender\Scan” /v CheckForSignaturesBeforeRunningScan /t REG_DWORD /d 1 /f

Intervallo verifica definizioni 1 ora:

REG ADD “HKLM\SOFTWARE\Microsoft\Windows Defender\Scan” /v SignatureUpdateInterval /t REG_DWORD /d 1 /f

In Windows 10 è anche possibile preconfigurare il sistema operativo tramite il Windows Provisioning framework che consente anche la custominzation di Windows Defender a rigurado si vedano

Customize using the Windows Provisioning framework e la sezione WindowsDefender del

Windows Provisioning settings reference.

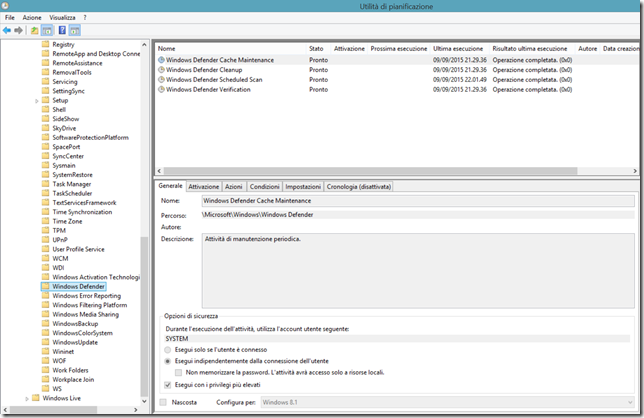

Volendo è anche possibile automatizzare l’esecuzione di alcuni task di Windows Defender tramite l’utility a riga di comando %ProgramFiles%\Windows Defender\MpCmdRun.exe, a riguardo si veda Run (and Automate) Windows Defender from the Command Line.

Di seguito alcuni esempi di comandi che possono essere avviati tramite un’operazione pianifica per automatizzarne l’esecuzione:

Avvio di una scansione veloce:

%ProgramFiles%\Windows Defender\MpCmdRun.exe -Scan -ScanType 1

Avvio di una scansione completa:

%ProgramFiles%\Windows Defender\MpCmdRun.exe -Scan -ScanType 2

Ricerca degli aggiornamenti delle definizioni:

%ProgramFiles%\Windows Defender\MpCmdRun.exe –SignatureUpdate

Per quanto riguarda i comandi di scansione è necessario eseguirli con privilegi elevati in modo da poter agire nel caso i malware si trovino in percorsi o file protetti, ad esempio nel caso vengano eseguiti tramite un’operazione pianifica converrà utilizzare l’account SYSTEM.

Il comando di aggiornamento delle definizioni dovrà invece essere eseguito nel contesto di un account amministrativo che abbia il diritto di accedere a Internet nel caso venga utilizzato un proxy.

Si noti che nel sistema sono già presenti una serie di operazioni pianificate relative a Windows Defender memorizzate all’interno della Libreria Utilità di pianificazione nel ramo Microsoft\Windows\Windows Defender.

Nel corso degli anni DELL ha rilasciato vari strumenti per l’installazione, l’aggiornamento e la gestione dei propri server.

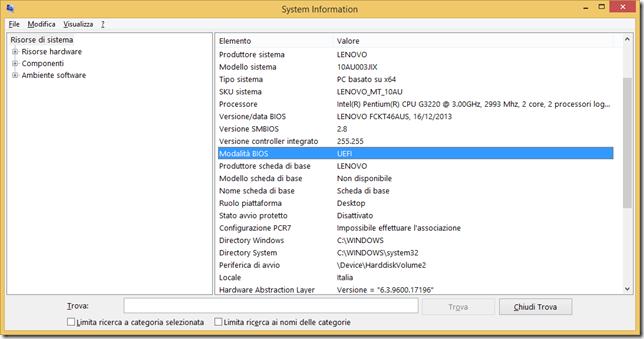

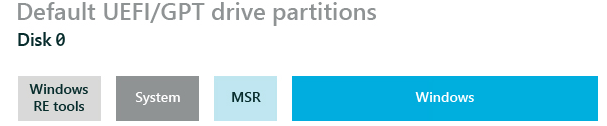

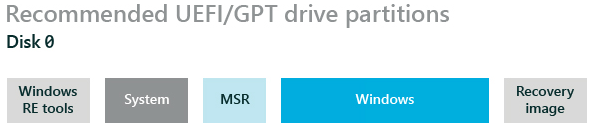

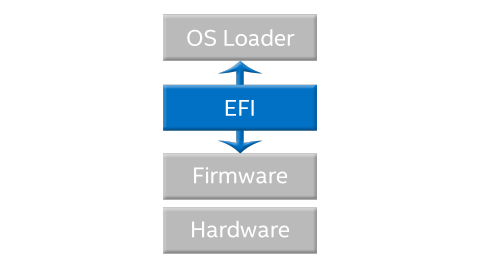

Nel corso degli anni DELL ha rilasciato vari strumenti per l’installazione, l’aggiornamento e la gestione dei propri server. L’UEFI (Unified Extensible Firmware Interface) è un’interfaccia firmware standard per PC creata da oltre 140 aziende aderenti al consorzio UEFI, tra cui Microsoft, per migliorare l’interoperabilità del software e risolvere le limitazioni del BIOS (Basic Input/Output System).

L’UEFI (Unified Extensible Firmware Interface) è un’interfaccia firmware standard per PC creata da oltre 140 aziende aderenti al consorzio UEFI, tra cui Microsoft, per migliorare l’interoperabilità del software e risolvere le limitazioni del BIOS (Basic Input/Output System).